Статистика

Последние три года мы наблюдали за так называемыми чистыми веб-сайтами (от 100 000 до 300 000), чтобы определить, в какой момент они становились точками распространения вредоносных программ. Количество отслеживаемых сайтов постоянно росло по мере регистрации новых доменов.

В таблице приведен зарегистрированный максимальный показатель зараженности веб-страниц, отслеживаемых в течение года. Очевидно резкое увеличение доли зараженных сайтов: если в 2006 году был заражен примерно каждый сайт из двадцати тысяч, то в 2009 году оказался зараженным уже каждый сайт из ста пятидесяти. Процент зараженных сайтов колеблется в районе этой последней цифры, что может означать достижение точки насыщения: все веб-сайты, которые могли быть инфицированы, были инфицированы. Однако их число возрастает или снижается по мере обнаружения новых уязвимостей или появления новых инструментов, которые позволяют злоумышленникам заражать новые веб-сайты.

В следующих двух таблицах приведены данные по вредоносным программам, которые наиболее часто встречались на сайтах в 2008 и 2009 годах.

10 лидирующих вредоносных программ – 2008 год

10 лидирующих вредоносных программ – 2009 год

В 2008 году троянская программа Trojan-Clicker. Agent. h была обнаружена в большом количестве случаев. За ней с отрывом менее 1% следует Trojan-Downloader. Iframe.

Страница, зараженная Trojan-Clicker. Agent

Раскодированный троянец Trojan-Clicker. Agent

В 2009 году было два интересных случая, когда зловредные программы распространялись через веб-страницы. В первом случае речь идет о зловреде Net-Worm. Aspxor. a, впервые обнаруженном в июле 2008 года и широко распространившемся в 2009 году. Этот зловред при помощи специальной утилиты находит SQL-уязвимости на веб-сайтах, через которые внедряет вредоносные плавающие фреймы.

Другой интересный случай представляет собой вредоносная программа Gumblar. Она была названа по имени китайского домена, который использовала для распространения эксплойтов. Строка “gumblar” в подвергшемся обфускации коде JavaScript, «подброшенном» на веб-сайт, является верным признаком того, что сайт заражен.

Пример внедрения кода Gumblar в страницу веб-сайта

После деобфускации вредоносный код Gumblar выглядит следующим образом:

Декодированный код Gumblar

Домен “gumblar. cn” был закрыт, что, впрочем, не помешало киберпреступникам продолжить вредоносные атаки с новых доменов.

Размещение вредоносных программ на «чистых» веб-сайтах

Пару лет назад, когда киберпреступники стали активно использовать web для размещения вредоносных программ, они как правило действовали через так называемый абузоустойчивый хостинг или через хостинг, где они расплачивались крадеными кредитными картами. Заметив эту тенденцию, компании, работающие в области интернет-безопасности, объединили свои усилия в борьбе против недобросовестных хостинг-провайдеров, допускающих размещение вредоносных ресурсов (таких, как американский хостинг-провайдер McColo и эстонский провайдер EstDomains. И хотя сегодня еще встречаются случаи, когда вредоносные программы размещаются именно на вредоносных сайтах, расположенных, например, в Китае, где закрыть сайт по-прежнему сложно, произошел важный поворот в сторону размещения вредоносных программ на «чистых» и вполне заслуживающих доверия доменах.

Действие и противодействие

Как мы уже говорили, одним из важнейших аспектов постоянной борьбы между киберпреступниками и производителями антивирусных решений является умение быстро реагировать на то, что делает противник. Обе стороны постоянно меняют тактику борьбы и вводят в строй новые технологии, стараясь противодействовать противнику.

Большинство веб-браузеров (Firefox 3. 5, Chrome 2. 0 и Internet Explorer 8. 0) теперь имеют встроенную защиту в виде URL-фильтра. Этот фильтр не позволяет пользователю заходить на вредоносные сайты, содержащие эксплойты для известных или неизвестных уязвимостей, а также использующие методы социальной инженерии для кражи личных данных.

Например, Firefox и Chrome используют Google Safe Browsing API, бесплатный сервис от Google для фильтрации URL-адресов. В момент написания список Google Safe Browsing API содержал около 300 000 адресов известных вредоносных веб-сайтов и более 20 000 адресов веб-сайтов, занимающихся фишингом.

Google Safe Browsing API придерживается рационального подхода к фильтрации URL-адресов: вместо того чтобы отсылать каждый URL-адрес на внешний ресурс для проверки, как это делает фишинг-фильтр в Internet Explorer 8, Google Safe Browsing проверяет URL-адреса по их контрольным суммам, вычисленным по алгоритму MD5. Чтобы такой метод фильтрации был эффективным, список контрольных сумм вредоносных адресов должен регулярно обновляться; обновления рекомендуется выполнять каждые 30 минут. Недостаток этого метода заключается в следующем: количество вредоносных веб-сайтов больше, чем количество входов в списке. Для оптимизации размера списка (сейчас он составляет около 12 МБ), туда попадают только наиболее часто встречающиеся вредоносные сайты. Это означает, что даже если вы используете приложения, поддерживающие подобные технологии, ваш компьютер по-прежнему подвергается риску заражения при посещении вредоносных сайтов, не попавших в список. В общем и целом широкое применение технологий для безопасной навигации показывает, что разработчики веб-браузеров обратили внимание на новую тенденцию распространения зловредных программ через веб-сайты и предпринимают ответные действия. По сути, веб-браузеры со встроенной защитой уже становятся нормой.

Краткий обзор антивирусной индустрии

Для начала давайте немного поговорим о компаниях, выпускающих обычные средства защиты от компьютерных «насекомых» (о нестандартных средствах — чуть ниже), а именно: решения для настольных компьютеров, файловых и почтовых серверов и периметра корпоративных сетей.

Всего объем рынка обычных антивирусных решений оценивается в 2,7 млрд USD в 2003 году, 3,3 млрд USD в 2004 году; прогноз на 2005 год — 3,8 млрд USD (здесь и далее источник — IDC, 2005). Все вендоры (компании-производители) делятся на компании первого эшелона (лидеры), второго эшелона (середнячки) и прочие компании, которые не очень сильно или совсем никак не выделяются на антивирусном ландшафте.

К лидерам, безусловно, относятся следующие компании, присутствие которых весьма заметно на всех рынках. Это:

КомпанияОборот, млн USD

20032004

Symantec10981364

McAfee (NAI)577597

Trend Micro382508

Практически на всех рынках эта тройка удерживает лидирующие позиции в соответствии с перечислением выше, за некоторыми исключениями (например, Trend Micro доминирует на рынке Японии). Первые две компании — североамериканские, Trend Micro же изначально является тайваньской компанией, вышедшей на биржу в Японии и сейчас имеющей головной офис в США.

Ко второму эшелону можно отнести компании, оборот которых существенно ниже показателей лидирующей тройки и при этом исчисляется десятками миллионов долларов ежегодно:

КомпанияОборот, млн USD

20032004

Sophos (Англия)97116

Panda Software (Испания) *65104

Computer Associates (США)6174

F-Secure (Финляндия)3651

Norman (Норвегия)2331

AhnLab (Южная Корея)2128

* — Panda Software является закрытым акционерным обществом, и указанная финансовая информация является неаудированной.

«Лаборатория Касперского» (Россия) также входит во второй эшелон антивирусных компаний, однако свои финансовые показатели компания пока не раскрывает.

При этом большинство из перечисленных выше компаний обычно наиболее заметны на своих локальных рынках, а за пределами своих стран — достаточно скромны. Так, Sophos наиболее успешен в Великобритании, Panda — в Испании, F-Secure — в странах Скандинавии, и т.

Антивирусных продуктов третьего эшелона несколько десятков. Наиболее заметные среди них, наверное, следующие:

- Alwil — Awast (Чехия)

- Arcabit — MKS (Польша)

- Doctor Web — DrWeb (Россия)

- ESET — NOD32 (Словакия)

- Frisk Software — F-Prot (Исландия)

- GriSoft — AVG (Чехия)

- H+BDV — AntiVir (Германия)

- Hauri — VI Robot (Южная Корея)

- SoftWin — BitDefender (Румыния)

- VirusBuster — VirusBuster (Венгрия)

А также украинские UNA и Stop!, китайские Rising и KingSoft и прочие.

Большинство компаний третьего эшелона свои финансовые показатели не публикуют, однако, по некоторым оценкам, их обороты составляют менее 10 млн USD или немногим более того.

Так распределяются доли рынка среди заметных антивирусных игроков. Следует отметить, что не упомянуты некоторые компании, которые выпускают свои антивирусные продукты на базе лицензированных технологий. Например, немецкая компания G-Data, продающая свое антивирусное решение на базе технологий от «Лаборатории Касперского» и SoftWin, а также Microsoft, предлагающая «многоядерное» решение, разработанное компанией Sybari.

Существуют также различные нестандартные способы антивирусной защиты, некоторые из них достаточно экзотичны. Например, система «отрезания всего лишнего» из корпоративной почты (фактически к пользователю попадают только письма без исполняемых вложений и HTML-скриптов), система запуска веб-браузера из-под виртуальной машины и т. Есть также ряд решений, которые достаточно близки к антивирусным продуктам, однако «настоящими антивирусниками» они не являются, как, например, системы защиты от распределенных атак (DDoS), продукты категории «патч-менеджмент» и прочие.

Новые технологии против традиционных решений

Естественно, у производителей антивирусных программ периодически возникает желание придумать какую-нибудь совершенно новую технологию, которая разом решит все перечисленные выше проблемы — разработать этакую супертаблетку, которая будет защищать от всех компьютерных болезней раз и навсегда. Защищать проактивно, т. быть в состоянии определить вирус и удалить его еще до момента его создания и появления в сети — и так со всеми вновь появляющимися вредоносными программами.

Увы — не получится. Универсальные средства годятся против тех напастей, которые действуют по каким-либо устоявшимся законам. Компьютерные вирусы же никаким законам не подчиняются, поскольку являются творением не природы, а изощренного хакерского ума. законы, которым подчиняются вирусы, постоянно меняются в зависимости от целей и желаний компьютерного андеграунда.

Компьютерные вирусы никаким законам не подчиняются.

Для примера рассмотрим поведенческий блокиратор как конкурент традиционным антивирусным решениям, основанным на вирусных сигнатурах. Это два разных, не исключающих друг друга подхода к проверке на вирусы. Сигнатура — это небольшой кусок вирусного кода, который прикладывается к файлам, и антивирус смотрит, подходит он или нет. Поведенческий блокиратор же следит за действиями программ при их запуске и прекращает работу программы в случае ее подозрительных или явно вредоносных действий (для этого у них есть специальный набор правил). У обоих методов есть и достоинства, и недостатки.

Достоинства сигнатурных сканеров — гарантированный отлов тех «зверей», которых они «знают в лицо». Недостаток — пропуск тех, которые им пока неизвестны. Также к минусам можно отнести большой объем антивирусных баз и ресурсоемкость. Достоинство поведенческого блокиратора — детектирование даже неизвестных вредоносных программ. Недостаток — возможны ложные срабатывания, ведь поведение современных вирусов и троянских программ настолько разнообразно, что покрыть их всех единым набором правил просто нереально. поведенческий блокиратор будет гарантированно пропускать что-то вредное и периодически блокировать работу чего-то весьма полезного.

Есть у поведенческого блокиратора и другой (врожденный) недостаток, а именно — неспособность бороться с принципиально новыми «зловредами». Представим себе, что некая компания X разработала поведенческий антивирус AVX, который ловит 100% современной компьютерной фауны. Что сделают хакеры? Правильно — придумают принципиально новые методы «зловредства». И антивирусу AVX срочно потребуются обновления поведенческих правил — апдейты. Потом снова апдейты, поскольку хакеры и вирусописатели не спят. Потом — еще и еще апдейты. И в результате мы придем к тому же сигнатурному сканеру, только сигнатуры будут «поведенческими», а не «кусками кода».

Это справедливо также и в отношении другого проактивного метода защиты — эвристического анализатора. Как только подобные антивирусные технологии начинают мешать хакерам атаковать свои жертвы, так сразу появляются новые вирусные технологии, позволяющие «обходить» проактивные методы защиты. Как только продукт с «продвинутыми» эвристиками и/или поведенческим блокиратором становится достаточно популярным — тут же эти «продвинутые» технологии перестают работать.

Поведенческий блокиратор или эвристический анализатор требует постоянных доработок и обновлений.

Таким образом, вновь изобретенные проактивные технологии работают довольно короткое время. Если хакерам-«пионерам» потребуется несколько недель или месяцев для преодоления проактивной обороны, то для хакеров-профессионалов это работа на один-два дня или даже всего на несколько часов, а может, даже и минут. Таким образом, поведенческий блокиратор или эвристический анализатор, каким бы эффективным он ни был, требует постоянных доработок и, соответственно, обновлений. При этом следует учесть, что добавление новой записи в базы сигнатурного антивируса — дело нескольких минут, а доводка и тестирование проактивных методов защиты занимает гораздо более длительное время. В результате оказывается, что во многих случаях скорость появления апдейта от сигнатурных антивирусов многократно превышает адекватные решения от проактивных технологий. Доказано практикой — эпидемиями новых почтовых и сетевых червей, принципиально новых шпионских «агентов» и прочего компьютерного зловредства.

Это, конечно же, не означает, что проактивные методы защиты бесполезны, — нет. Они прекрасно справляются со своей частью работы и могут остановить некоторое количество компьютерной заразы, разработанной не шибко умелыми хакерами-программистами. И по этой причине они могут являться достойными дополнениями к традиционным сигнатурным сканерам — однако полагаться на них целиком и полностью нельзя.

Чем вирус отличается от червя?

Компьютерные вирусы это вредоносные программы, которые могут воспроизводить сами себя и заражать файл за файлом на компьютере, а также может распространяться с одного компьютера на другой.

Обычно компьютерные вирусы запрограммированы на выполнение разрушающих действий, таких как повреждение или удаление данных.

Чем дольше вирус остается необнаруженным на компьютере, тем больше файлов он заразит.

Черви, как правило, считаются разновидностью компьютерных вирусов, но с некоторыми отличиями:

Червь – это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности.

Червь, однажды попавший на компьютер, будет искать способы распространения на другие компьютеры и носители.

Если вирус является фрагментом программного кода, добавляющимся к обычным файлам, червь – это самостоятельная программа.

Дополнительную информацию о компьютерных вирусах и червях читайте в статье «Что такое компьютерный вирус и компьютерный червь?»

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

Рекламное ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них — снижение производительности, т. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

- Как работают компьютерные вирусы?

- Как вредоносные программы проникают в системы

- Кто создает вредоносные программы?

- Обнаружение вредоносных программ и эксплойтов

1 Вирусы как вредоносные компьютерные программы

Опасность злоумышленных несанкционированных действий интернет экстремизма над информацией приняла особенно угрожающий характер с развитием компьютерных сетей. Большинство систем обработки информации создавалось как обособленные объекты: рабочие станции, ЛВС, большие универсальные компьютеры и т. Каждая система использует свою рабочую платформу (Windows, Linux), а также разные сетевые протоколы (TCP/IP, ). Сложная организация сетей создает благоприятные предпосылки для совершения различного рода интернет экстремизма, связанных с несанкционированным доступом к конфиденциальной информации.

Большинство операционных систем, как автономных, так и сетевых, не содержат надежных механизмов защиты информации.

Следствием опасности сетевых интернет экстремистов стали постоянно увеличивающиеся расходы и усилия на защиту информации, доступ к которой можно осуществить через сетевые каналы связи. Сохранить целостность данных можно только при условии принятия специальных мер контроля доступа к данным и шифрования передаваемой информации. Разные системы нуждаются в разных степенях защиты. Актуальной стала задача объединения систем с различными степенями защищенности (например, на платформах Unix и Windows).

Компьютерным вирусом называется способная к самовоспроизводству и размножению программа.

В 1983 г. Ученый Фред Коэн 3 ноября 1983 г. в диссертационной работе, ввел термин «компьютерный вируc». Коэн, в целях эксперимента, написал свой первый вирус, с целью демонстрации его работоспособности. Запустив вирус на компьютере, он убедился, что его творение размножается невероятно. В 1986 году появился первый вирус со зловредным кодом – он назывался Brain (в переводе Мозг). Он считался очень опасный. Заражал вирус только дискеты.

В наше время, в интернете можно найти огромное число конструкторов, что, разумеется, пугает. Но при этом обнадеживает то, что антивирусные компании не дремлют и регулярно улучшают свои продукты.

В настоящее время к наиболее известным вирусам относятся.

Jerusalem, создан в 1988 году. Вирус Jerusalem форматировал жесткие диски компьютеров в пятницу, 13-ого числа. Вирус создан в Израиле 13 мая. При попытке запуска зараженного файла, он его попросту удалял, а в пятницу, 13-ого числа многие компании испытывали настоящий шок, увидев последствия работы вируса. Что бы обезопасить себя от подобного вируса, я рекомендую вам регулярно делать «бекап» (Резервное копирование).

«Червь Морриса», создан в 1988 год. Этому вирусу в ноябре удалось парализовать весь интернет. Убытки составили 96 млн. долларов. Страшно представить, что бы было, если бы вирусу удалось парализовать интернет в наше время.

«Win95. CIH», создан в 1998 год. Этот вирус оказался очень опасным и вывел из строя около 500 тыс. компьютеров. Вирус разработал тайванский студент. Вирус проникал в компьютер через почту, сменные носители. Вирус проявлял себя только 26 апреля (дата аварии на ЧАЭС). В этот день он не просто форматировал жесткий диск, но и удалял содержимое BIOS, после такого вреда компьютер не включался. Заражено оказалось 300 тыс. компьютеров. Уничтожали вирус несколько лет. Для восстановления BIOS требуется специальное устройство программатор, так что в данном случаи разумнее обратится в специализированную компанию, для восстановления работы компьютера.

Раньше вирусы создавали хакеры — энтузиасты. Сегодня же вредоносное ПО в открытую продается в интернете, чем и пользуются мошенники.

Однако не всякая могущая саморазмножаться программа является компьютерным вирусом. С программно-технической точки зрения под компьютерным вирусом понимается специальная программа, способная самопроизвольно присоединяться к другим программам (“заражать” их). При запуске последних вирус может выполнять различные нежелательные действия: порчу файлов и каталогов (при файловой организации программной среды), модификацию и уничтожение данных, переполнение машинной памяти, создание помех в работе ЭВМ и т. Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а при выполнении определенных условий.

После того как вирус выполнит нужные ему действия, он передает управление той зараженной программе, в которой он находится в момент ее запуска, и она работает также как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной.

Многим пользователям не известны даже базовые правила безопасности, поэтому вирусы находят новых жертв.

2 Классификация компьютерных вирусов

С самого начала развития компьютерных систем и по настоящее время угроза вирусного заражения является лидирующей среди всех угроз безопасности информации. По данным статистики, ежегодный ущерб мировой экономике измеряется в миллиардах долларов. А с учетом всё возрастающей степени информатизации всех сфер человеческой деятельности и тесной связи мировой экономики и глобальных вычислительных сетей такие ущербы будут только расти.

К компьютерным вирусам относятся программные модули (программы), отличительной особенностью которых является способность к саморепликации.

По данным www. securelist. com, за первый квартал 2016 года среди прочих видов зловредного программного обеспечения компьютерные вирусы и черви занимают лидирующие позиции по количеству заражений компьютеров пользователей.

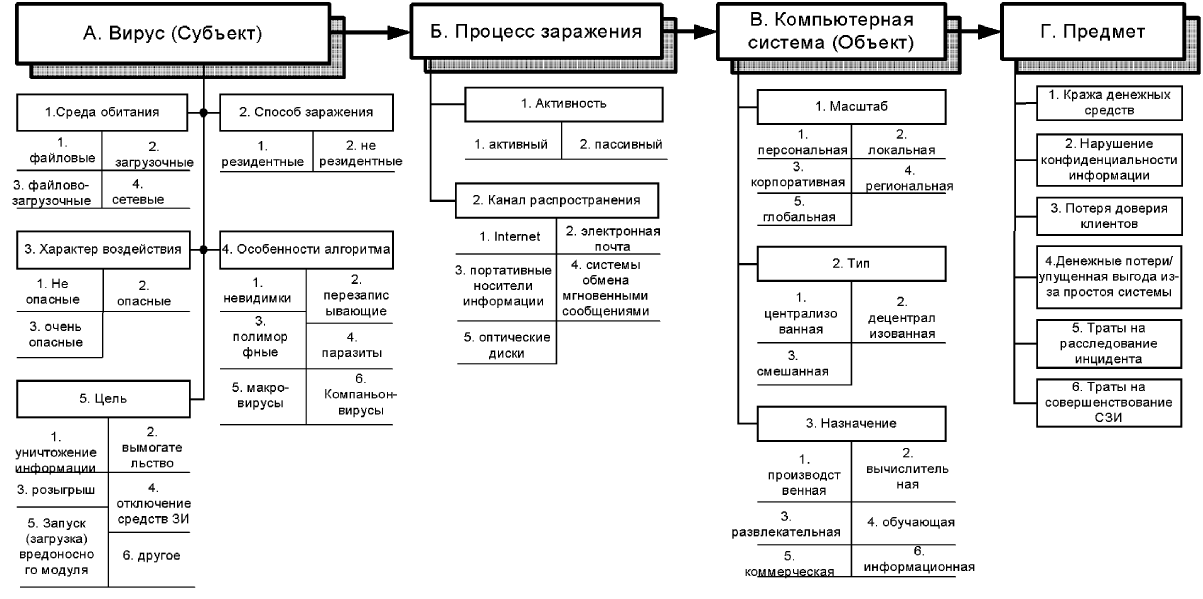

Рис. Классификация компьютерных вирусов

В табл. 1 и табл. 2 произведено классифицирование наиболее распространенных компьютерных вирусов и червей по признакам, представленных в настоящей классификации за период с января по апрель 2016 года.

А

A. 1

A. 2

A. 3

A. 4

A. 5

1

2

3

4

1

2

1

2

3

1

2

3

4

5

6

1

2

3

4

5

6

Net-Worm. Win32. Kido. ih

+

—

—

+

—

+

—

—

+

—

—

—

+

—

—

—

—

—

+

+

—

Virus. Win32. Sality. aa

+

—

—

—

—

+

—

—

—

—

—

—

+

—

—

+

—

—

+

+

—

Virus. Win32. Virut. ce

—

—

+

—

+

—

—

+

—

+

+

+

+

+

+

—

—

—

+

+

+

Б

В

Б. 1

Б. 2

B. 1

B. 2

B. 3

1

2

1

2

3

4

5

1

2

3

4

5

1

2

3

1

2

3

4

5

6

Net-Worm. Win32. Kido. ih

+

—

+

—

+

—

—

+

+

+

+

+

—

—

+

+

+

+

+

+

+

Virus. Win32. Sality. aa

—

+

—

+

+

—

+

+

—

—

+

—

—

—

+

+

+

+

+

+

+

Virus. Win32. Virut. ce

—

+

+

+

+

—

—

+

—

—

—

—

—

—

+

+

+

+

+

+

+

Используя такую таблицу и зная количество зараженных вирусом компьютеров, можно выявить признаки, характерные для наиболее опасных компьютерных вирусов и сетевых червей.

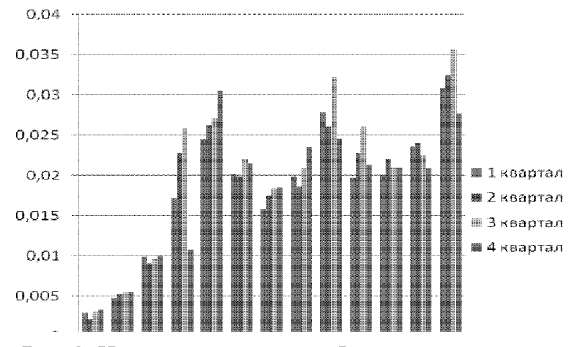

На рис. 2 представлен нормированный ущерб мировой экономике от вирусов за период с 2003г. по 2015 г.

Вирусы всегда наносят ущерб – они препятствуют нормальной работе ПК, разрушают файловую структуру и т. , поэтому их относят к разряду так называемых вредоносных программ. Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается резидентно в оперативной памяти, вследствие чего до перезагрузки операционной системы он время от времени заражает программы и выполняет вредные действия на компьютере.

Чтобы предотвратить свое обнаружение, некоторые вирусы применяют довольно хитрые приемы маскировки. Многие резидентные вирусы предотвращают свое обнаружение тем, что перехватывают обращения операционной системы (и тем самым прикладных программ) к зараженным файлам и областям диска и выдают сведения о них в исходном (неискаженном) виде. Разумеется, этот эффект наблюдается только на зараженном компьютере — на «чистом» компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

Другой способ, применяемый вирусами для того, чтобы укрыться от обнаружения — модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью программ-дизассемблеров нельзя было разобраться в механизме их работы. Самомодифицирующиеся вирусы используют этот прием и часто меняют параметры кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для раскодировки остальных команд вируса. Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Это, затрудняет нахождение таких вирусов программами-детекторами.

Все действия вируса могут выполняться достаточно быстро и без выдачи каких-либо сообщений, поэтому пользователю очень трудно заметить, что в компьютере происходит что-то необычное.

Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметно. Однако по прошествии некоторого времени на компьютере начинает твориться что-то странное, например:

- некоторые программы перестают работать или начинают работать неправильно;

- на экран выводятся посторонние сообщения, символы и т.д.;

- работа на компьютере существенно замедляется;

- некоторые файлы оказываются испорченными и т.д.

К этому моменту, как правило, уже достаточно много (или даже большинство) программ являются зараженными вирусом, а некоторые файлы и диски — испорченными. Более того, зараженные программы с одного компьютера могли быть перенесены с помощью дискет или по локальной сети на другие компьютеры.

Некоторые виды вирусов ведут себя еще более коварно. Они вначале незаметно заражают большое число программ или дисков, а потом причиняют очень серьезные повреждения, например, формируют весь жесткий диск на компьютере. А бывают вирусы, которые стараются вести себя как можно более незаметно, но понемногу и постепенно портят данные на жестком диске компьютера.

3 Рейтинги компьютерных вирусов

Проблема компьютерных вирусов в современном мире стала очень остра. Это связано с все большим количеством информации в цифровом виде, огромным количеством пользователей персональных компьютеров и глобальной сети Internet.

Также множество компаний желают ограничить доступ к конфиденциальной информации их фирмы или коммерческой тайне. В связи с этим злоумышленники создают огромное количество разнообразных вирусов, как для кражи информации, так и для ее уничтожения. Также вирус может перейти вместе с флеш картой или диском.

В глобальном рейтинге отмечен рост активности почти всех угроз. Спад испытали только троянская программа Win32/Bundpil и вредоносные элементы веб-страниц HTML/ScrInject. В апреле в десятку вошла новая вредоносная программа Win32/TrojanDownloader. Wauchos. Злоумышленники используют ее для загрузки других вредоносных программ на компьютер (downloader), получая плату за установку от других киберпреступников.

В рейтинге угроз по России наблюдался рост активности, исключение составляют только вредоносные программы Win32/Dorkbot и Win32/Hoax. Arch-SMS, а также вредоносные элементы веб-страниц HTML/ScrInject и JS/IFra-me. Win32/Hoax. ArchSMS – семейство вредоносного ПО, представляющее собой платные SMS-архивы. Они могут содержать бесплатные программы или другое ПО, за установку которого злоумышленники вымогают деньги у пользователей. В рейтинге присутствует также вредоносная программа MSIL/CoinMiner, которая используется злоумышленниками для майнинга биткоинов на зараженном компьютере.

Таблица 3 — Глобальный рейтинг

Угроза

Уровень распространенности

Динамика

Win32/Bundpil

2,79 %

—

Win32/Sality

1,68 %

+

INF/Autorun

1,61 %

+

Win32/Qhost

1,55 %

+

HTML/ScrInject

1,4 %

—

Win32/Conficker

1,34 %

+

Win32/Ramnit

1,28 %

+

Win32/Dorkbot

1,08 %

+

Win32/TrojanDownloader. Wauchos

0,96 %

+

Win32/TrojanDownloader. Waski

0,94 %

+

Таблица 4 — Рейтинг угроз по России

Угроза

Уровень распространенности

Динамика

Win32/Qhost

13,2 %

+

HTML/ScrInject

2,93 %

—

Win32/Spy. Ursnif

1,32 %

+

Win32/Dorkbot

1,23 %

—

INF/Autorun

1,1 %

+

Win32/Hoax. ArchSMS

0,9 %

—

HTML/IFrame

0,77 %

+

Win32/Conficker

0,67 %

+

JS/IFrame

0,61 %

—

MSIL/CoinMiner

0,53 %

+

По убеждению экспертов, задача обеспечения информационной безопасности должна решаться системно. Это означает, что различные средства защиты (аппаратные, программные, физические, организационные и т. ) должны применяться одновременно и под централизованным управлением. При этом компоненты системы должны «знать» о существовании друг друга, взаимодействовать и обеспечивать защиту как от внешних, так и от внутренних угроз.

1 Сущность антивирусных программ

Антивирусная программа (антивирус) – это специализированная программа для защиты компьютера, а именно для обнаружения опасных деструктивных программ и предотвращения заражения, так называемым, вирусным атакам и эпидемиям. Первый шаг на путь к появлению антивирусных программ совершил американский программист Энди Хопкинс в восьмидесятых годах прошлого столетия. Речь идет об утилитах CHK4BOMB и BOMBSQAD, которые позволяли сканировать загрузочный модуль, противостоять некоторым типам вирусов, а также перехватывать небольшое количество операций через BIOS.

На протяжении длительного времени этих программ было вполне достаточно для полноценного обеспечения безопасности информации, потому что вредоносных программ было очень мало. Однако ассортимент вредоносных приложений с каждым годом возрастал все больше и больше, что, в конечном счете, привело к осознанию пользователей о необходимости в постоянной антивирусной защите. Так к началу 1985 года американским программистом Ги Вонгом, сотрудником компании GEE WIZ Sofware Company, была разработана антивирусная программа DPROTECT, отслеживающая работу запущенных программ, а также способная обезопасить от их нежелательных воздействий.

Параллельно с программами, позволяющими обеспечить информационную безопасность, появлялись приложения, которые наносили непосредственный вред компьютеру. Например, в 1987 и 1988 годах прошли масштабные эпидемии компьютерных вирусов, распространившиеся не только на территории США, но также в Азии и Европе. В результате этой пандемии с вирусами познакомились более 20 тысяч компьютеров.

А первым разработчиком антивирусных приложений на российском рынке стал в 1988 году Д. Лозинский, разработавший программу Aidstest, которая использовала метод сигнатурного (сканирование файлов и сравнение их с образцами вирусов) поиска угроз. Его разработки и по сей день оказывают большой вклад в компании «Доктор Веб» для борьбы с вирусами.

С появлением многозадачной и разветвленной системой Windows и распространения интернета, требования к разработчикам стали существенно выше. программе необходимо было производить проверку файлов очень быстро, что привело к резкому сокращению числа производителей, а также к существенному росту прибыли. Сегодня борьба с вредоносными программами также продолжается (более 60 компаний трудится над разработкой). И на данный момент самыми популярными из них остаются: Антивирус Касперского, Eset NOD32, Symantec Norton Anti — Virus, Dr. Web и Avast.

Вот уже на протяжении более двадцати лет, индустрия антивирусных программ заметно преобразилась. Появились более качественные утилиты, способные предотвращать практически любые вирусные угрозы. Но все же есть небольшая ложка дегтя в этой бочке меда, и существуют несколько заметных минусов, на которые пользователи постоянно выражают свое недовольствие. Первый и самый значимый фактор – это стоимость программы. Да, разработчики тоже как — то должны зарабатывать на хлеб, но ведь и не каждый пользователь может себе позволить ее приобрести. К примеру, цена за один год пользования Антивирусом Касперского колеблется в районе 1200 рублей. На второе место выходит требовательность к ресурсам, т. может возникнуть проблема нехватки производительности компьютера. Следующим фактором является интерфейс. Необходимо его как можно больше минимизировать, ведь люди тянутся к простоте.